Превосходное качество

- 100+ проектов по проектированию и компоновке печатных плат в год

- Выдающиеся дизайнеры с более чем 10-летним опытом работы.

- Продажи и техническая поддержка в режиме реального времени 7/24

- 6 часов услуг по ускоренной компоновке печатных плат

Выставка компании

Преимущества нашего дизайна печатных плат

- Минимальная ширина трассы 2,5 мил,

- минимальное расстояние между трассами 2,5

- Минимальные отверстий 6 мил (лазерное сверление 4 мил),

- максимальное количество слоев 38 слоев,

- Минимальное расстояние между выводами BGA 0.4 мм,

- максимальное количество выводов BGA 2500,

- Максимальное количество слоев HDI 18 слоев,

- самое быстрое время доставки 6 часов на единицу товара.

Услуги по взлому интегральных схем

Что такое взломать интегральные схемы?

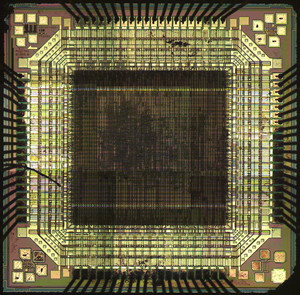

взлому интегральных схем также известен как разблокировке интегральных схем, атака интегральных схем или дешифрование интегральных схем. Обычно интегральных схем конечных продуктов шифруются. Услуги по разблокировке интегральных схем заключаются в расшифровке интегральные схемы с помощью методов обратного проектирования полупроводников. Программа интегральных схем будет доступна для чтения программистом после разблокировки интегральных схем.

Услуги по взлому интегральных схем

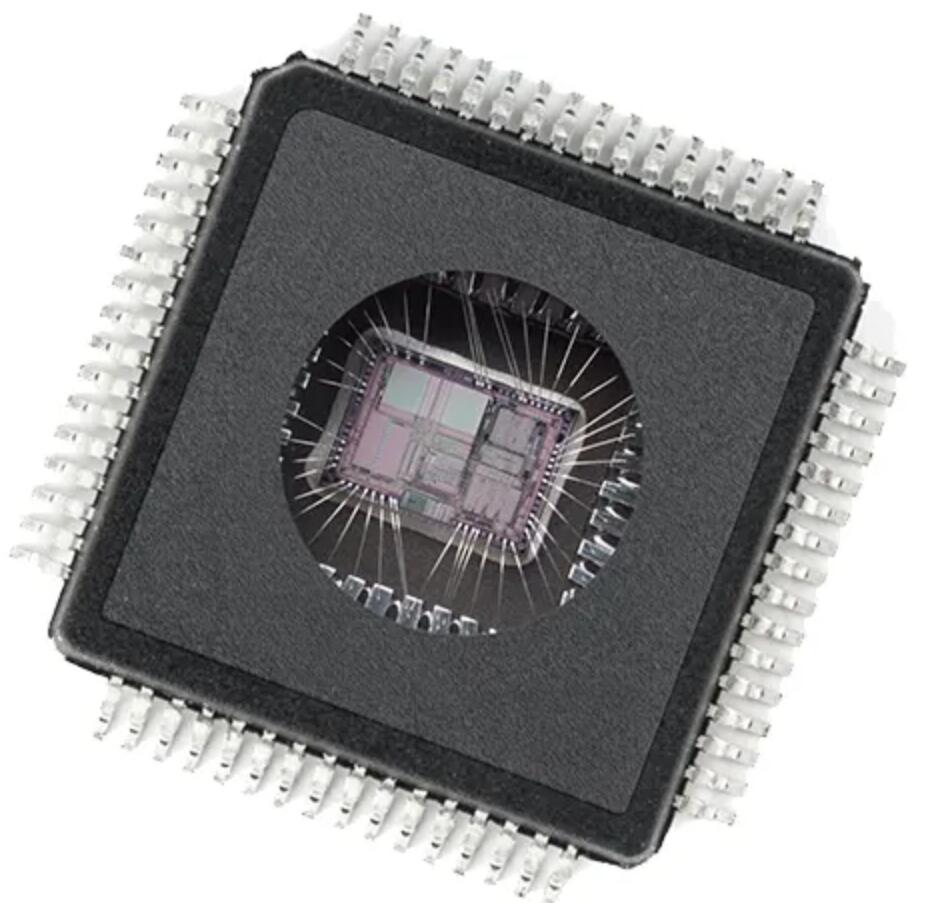

Мы разблокируем ваш образец интегральных схем. Вы получите код интегральных схем в файле Bin / Hex для программирования новых интегральных схем:

2 новых образца интегральных схем запрограммированых и доставленных вам для тестирования (100% возврат средств, если образцы не пройдут тест)

Представление, извлеченное из файла Bin или Hex

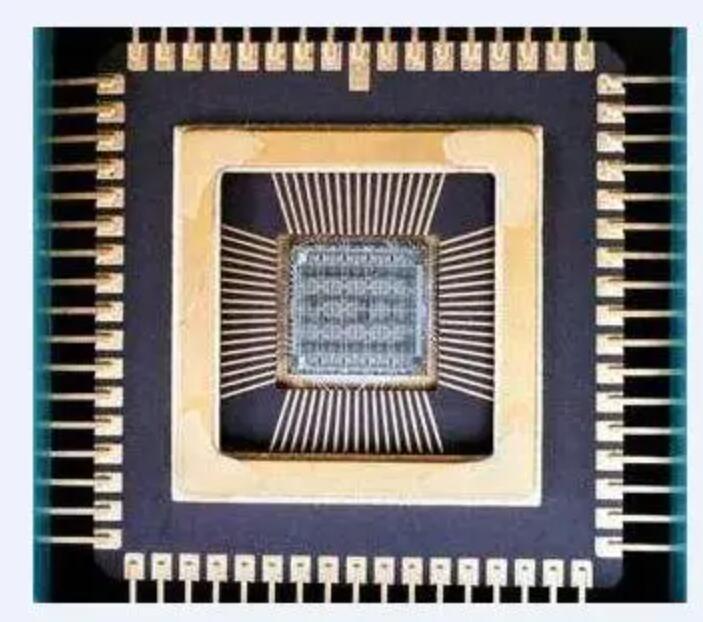

*Образец микросхемы будет снят с крышки и не будет находиться в рабочем состоянии после разблокировки интегральных схем.

Каковы методы взлома интегральных схем?

Есть много подходов, которые мы используем для атаки на интегральных схем.

1. Программная атака

Эта технология обычно атакует интегральных схем с использованием интерфейсов связи процессора и использует протоколы, криптографические алгоритмы или дыры в безопасности этих алгоритмов. Типичным примером программной атаки была атака на раннее семейство микроконтроллеров ATMELAT89C. Злоумышленник воспользовался лазейками в схеме синхронизации операции стирания серии микроконтроллеров: с помощью собственной программы остановил следующий шаг стирания данных памяти программы после стирания бита блокировки шифрования. Программа стала незашифрованной, а затем программатором просто прочитана встроенная программа.

Также возможно использовать методы шифрования для атаки на интегральных схем, основанные на разработке новых атакующих устройств, с некоторым программным обеспечением для проведения программных атак. Недавно в Китае было появилось атакующее устройство под названием Kai Ke Di Технология 51, оборудование для расшифровки чипов (разработанное специалистом по IC-атакам из Чэнду, Китай). Это устройство разблокирует IC в основном через SyncMos.Winbond из-за лазеек в процессе производства интегральных схем. Метод заключается в использовании некоторых программистов для определения местоположения вставленных байтов. С помощью этого метода можно определить, имеет ли чип непрерывный слот (найти чип непрерывных байтов FFFF). Вставленные байты могут выполнить инструкцию по отправке внутренней программы, а затем использовать устройство дешифрования для расшифровки, чтобы получить программу.

2. атаки с электронным обнаружением:

Эта технология обычно отслеживает аналоговые характеристики процессора для всех силовых и интерфейсных соединений во время нормальной работы с высоким временным разрешением и атакует, отслеживая характеристики его электромагнитного излучения. Поскольку микроконтроллер является активным электронным устройством, соответствующее энергопотребление изменяется по мере выполнения им различных инструкций. Это позволяет злоумышленнику получить конкретную критическую информацию в микроконтроллере путем анализа и обнаружения этих изменений с помощью специальных электронных измерительных приборов и математической статистики. Что касается RF-программатора может напрямую читать старую модель программы шифрования MCU, чтобы использовать этот принцип.

3. Технология атаки с генерацией ошибок:

Технология использует ненормальные условия работы, чтобы вызвать ошибки процессора, а затем процессор предоставляет дополнительный доступ для осуществления атак. Наиболее широко используемые технологии генерации ошибок включают в себя напряжение и удары часов. Низковольтные и высоковольтные атаки могут использоваться для отключения защиты от замыкания или принуждения процессора к выполнению некорректных операций. Тактовый переход может сбросить схему защиты без нарушения защищенной информации. Переходы мощности и тактовой частоты могут повлиять на декодирование и выполнение одной инструкции в некоторых процессорах.

4. технология зондирование:

Технология заключается в непосредственном выявлении внутренних соединений чипа, а затем наблюдении, манипулировании, вмешательстве в работу микроконтроллера для достижения цели атаки.

5. Метод ультрафиолетовой атаки:

Ультрафиолетовая атака заключается в применении ультрафиолетового излучения к чипу и преобразовании зашифрованного чипа в незашифрованный чип, а затем использовании программатора для непосредственного считывания программы. Этот метод подходит для OTP-чипов, инженеры, разрабатывающие микроконтроллеры, знают, что OTP-чипы можно стереть только ультрафиолетовым излучением. Итак, чтобы стереть шифрование, нужно использовать ультрафиолет. В настоящее время большинство чипов OTP, производимых на Тайване, можно расшифровать с помощью этого метода. Половина керамического корпуса чипа OTP будет иметь кварцевое окно. Этот тип чипа можно непосредственно облучать ультрафиолетовым светом. Если это пластиковая упаковка, нам нужно сначала открыть чип, пластина может подвергаться воздействию ультрафиолетового излучения. Из-за того, что шифрование этого чипа относительно плохое, базовое дешифрование не требует никаких затрат, поэтому рыночная цена дешифрования чипа очень дешева, например, дешифрование SONIX SN8P2511, дешифрование Infineon SCM.

6. Лазейки в чипах:

Многие чипы имеют криптографические уязвимости во время разработки. Такие чипы могут использовать уязвимости для атаки на чип для считывания кода из памяти, например, использование кода чипа, упомянутого в другой нашей статье: если мы сможем найти непрерывный FF-код, который может быть вставлен байтами, мы сможем отменить программа. Или если какой-то поисковый код содержит специальный байт, если такой байт есть, мы можем использовать этот байт для обратного запуска программы. Чипы, такие как чипы Winbond или Shimao MCU, например, расшифровка W78E516, расшифровка N79E825, расшифровка ATMEL 51 серии AT89C51, должны использовать байтовые лазейки в коде для атаки.

Кроме того, в чипе есть несколько очевидных лазеек, например, pin-код в шифровании станет незашифрованным чипом при добавлении электронного сигнала. Поскольку атакующая технология связана с китайским производителем микроконтроллеров, мы не будем здесь перечислять модели. Устройства дешифрования чипа, которые можно увидеть на рынке сегодня, используют лазейки в чипе или программе для реализации разблокировки интегральных схем. Однако подходы, которые можно купить/распространить за пределами компании, в основном способны разблокировать только очень ограниченное количество моделей, поскольку подробные подходы к атаке строго конфиденциальны для каждой лаборатории или компании. В Hiechpcba мы разработали собственное оборудование для расшифровки только для внутреннего использования. У нас есть технология с разработанными нами инструментами, которая способна разблокировать, например. MS9S09AW32 или устройство, которое может специально разблокировать LPC2119LPC2368 и другие подобные ARM интегральные схемы . Результаты будут очень надежными при использовании специализированных подходов и инструментов для конкретного каталога чип.

7. Метод предохранителя шифрования восстановления FIB:

Этот способ подходит для многих чипов с фьюзным шифрованием, самый типичный пример — разблокировка TI MSP430. Поскольку шифрование MSP430 предназначено для сжигания предохранителя, пока предохранитель можно восстановить, чипа заменяется на незашифрованные чипы. Другие модели, такие как MSP430F1101A, MSP430F149, MSP430F425 и так далее. Обычно мы используем щуп для повторного включения предохранителя. Если нет оборудования, это все еще достижимо путем модификации линий, заключая контракты с компаниями по модификации полупроводников. В целом, он может использовать оборудование FIB (сфокусированный ионный луч) для соединения линии или специальную лазерную модификацию оборудования для восстановления линии. Этот подход не является предпочтительным решением из-за потребности в оборудовании и расходных материалах, что увеличивает затраты клиентов на работу по разблокировке чип. Мы будем использовать технологию, если не будет лучшего метода.

8. Изменение схемы шифрования:

В настоящее время на рынке конструкция чипа CPLD и DSP сложна, с высокой производительностью шифрования, с помощью вышеуказанного метода трудно выполнить дешифрование. Затем нам нужно провести ранее упомянутый анализ структуры чипа, а затем найти схему шифрования и использовать оборудование для модификации схемы чипа, чтобы внести некоторые изменения и сделать так, чтобы схема шифрования вышла из строя. Затем зашифрованный DSP или CPLD будет находиться в незашифрованном состоянии, и коды могут быть считаны. Мы используем технологию для TMS320LF2407A, TMS320F28335, TMS320F2812 и т. д.

Вопросы и ответы по разблокировке интегральных схем

В1: Что такое разблокировка интегральных схем?

О1: Другие названия разблокировке интегральных схем, включают взлому интегральных схем, атака интегральных схем и дешифрование интегральных схем. интегральных схем готовых изделий часто зашифрован. Услуги по разблокировке чип включают использование методов обратного проектирования полупроводников для разблокировки чип. После взлома чип программист может прочитать программу чип.

В2: Сколько стоит взлому интегральных схем?

О2: Диапазон цен на взлому интегральных схем относительно велик, в основном зависит от конкретной модели!

Так как я занимался взлому интегральных схем, я часто получал всевозможные вопросы от клиентов. Сегодня объясним, почему взлому интегральных схем тоже ориентирован на чипы, и такая большая разница в цене? Некоторые чипы стоят всего несколько десятков долларов, а другие – десятки тысяч или даже сотни тысяч?

В3: Можем ли мы взломать полированную или поддельную чип?

О3: Для этого типа чипа нам нужно открыть крышку чипа и определить реальную модель чипа. Затем вы можете определить, поддерживается ли успешный взлом. В этом случае исходная чипв будет сломана.

В4: Почему мы не можем обещать 100% успеха для расшифровке любых интегральных схем?

О4: Важное примечание: существуют риски при расшифровке любого чипа. Многие предприятия обещают 100% успех до расшифровки чип. Это прошлое! Вероятность успеха также относительна. Даже простой процесс дешифрования чип может завершиться неудачей из-за одного из факторов. Таким образом, вероятность успеха 100% - это слова некоторых рекламных объявлений. Пожалуйста, будьте готовы!

В5: Как заказать разблокировку чип?

О5: Клиент отправляет конкретную модель чипа — > предложение — > отправляет образцы (1-2 штуки) — > мы тестируем — > подтверждаем разблокировку поддержки чипа — > клиент оплачивает 50% депозита — > начинаем работу — > завершаем расшифровку —> отправляем два новых образца для тестирования — клиент оплачивает остаток —> отправить программу клиенту

В6: Могу ли я модифицировать программу после разблокировки MCU?

О6: После разблокировки MCU при дизассемблировать будет язык ассемблера, а не «C» или «Java». Если вы понимаете язык ассемблера, вы, безусловно, можете его модифицировать. Вы можете изменить только простые в шестнадцатеричном файле, такие как название, модель, количество и т. д. Если вам нужно изменить программу с записи файлов на программы на языке C, стоимость очень высока!

В7: Как разблокировать MCU с программным шифрованием?

О7: Некоторые чипы обычно обнаруживаются после жесткой разблокировки, и программа тоже зашифрована. В этом случае нам нужны профессиональные инженеры-программисты, чтобы исправить код, чтобы он мог успешно работать! Тем не менее, некоторые слишком сложные MCU с программным шифрованием не могут быть успешно восстановлены на 100%.

В8: Могу ли я получить программу непосредственно после взлома IC?

О8: Важное примечание: для чипов с длительным временем доставки образца, высокой стоимостью доставки, низкой ценой взлома чип и высоким коэффициентом успеха взлома чипы. Клиенты могут запросить программу непосредственно после расшифровки. Однако, если ваше тестирование не увенчалось успехом, клиент должен предоставить нам оригинальный продукт или печатную плату. Если вы не будете участвовать в тестировании, мы не можем вернуть деньги. После того, как мы попытаемся определить, что у программы есть проблемы или проблемы со взломом чип, мы можем вернуть деньги клиентам! Особенно для новых клиентов, пожалуйста, подумайте внимательно. При разблокировке любого чипа есть риски. Мы не можем сказать о 100% успехе!

В9: Юридическая ответственность и соглашение о конфиденциальности за взлом MCU?

О9: Пока мы просим клиентов разблокировать MCU, чтобы получить чипы MCU по легальным каналам, и он использует взлом MCU законными способами, такими как ремонт сломанного оборудования, переработка программ, изучение передовых методов программирования других людей или восстановление их потерянных данных и т. д. Когда мы взламываем MCU, ассоциация расшифровки предусматривает, что клиенты должны взламывать в законных целях. MCU открывает законные средства для понимания информации, но полученная информация должна соответствовать закону об интеллектуальной собственности.

В10: Как оплатить расшифровку чипа?

О10: Примечания по оплате расшифровки чипа:

1. Для простых и дешевых проектов чипов мы можем расшифровать и оплатить всю сумму за один раз, и мы отправим программу;

2. Для сложной и трудной расшифровки чипа рекомендуется, чтобы клиент тестировал новые образцы после оплаты 50% депозита. Убедитесь, что нет никаких проблем, а затем оплатите полную сумму. Если клиент настаивает на оплате полной суммы, обратитесь непосредственно к процедуре проекта. Последующая работа, клиенты должны сотрудничать с нашей работой! В противном случае это принесет убытки и понесет риски.

3. Способ оплаты: PayPal, Alipay, WeChat Pay и другие методы могут поддерживаться для небольших сумм, а банковский T / T должен использоваться для больших сумм.

+86-755-29970700 or +86-(0)181 2646 0264

sales@hitechpcb.com; sales18@hitechcircuits.com

2F, Building C, Suojia Technology Park, Hangcheng, Bao’an, Shenzhen, Guangdong, China 518126

Китайский язык

Китайский язык Английский язык

Английский язык  Русский язык

Русский язык Испанский язык

Испанский язык Португальский язык

Португальский язык